この記事では、迷惑メールの送信元を特定する方法について紹介しています。

迷惑メールなのか?どうか?を見分ける時に、送信元のメールアドレスが正規のメールアドレスと異なっている場合は、迷惑メールだと気付けるのですが、送信元のメールアドレスが偽装されてなりすまされている場合は、メールアドレスが合っているので迷惑メールだと断言する決め手にはならなくなります。

そんな場合は、迷惑メールの疑いのあるメールのソースコードを調べることで送信元を特定する必要があります。

迷惑メールの送信元を特定

では、封筒の差出人に当たるものはメールのどこに書いてあるのでしょうか。それは、メールのソースを確認するとわかります。

アウトルック(Outlook)で迷惑メールの送信元を特定する

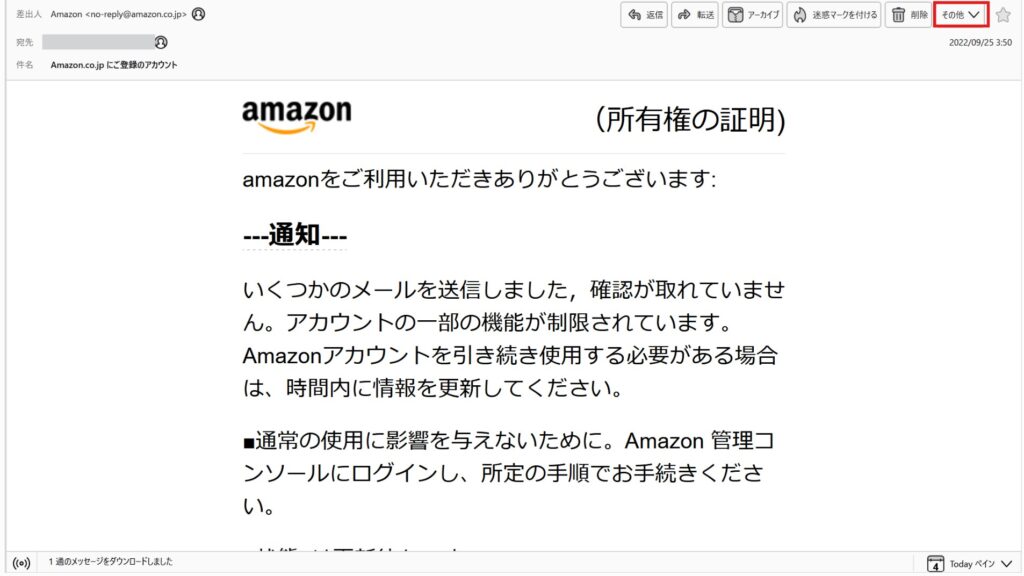

送信元を特定するメールを開きます。

Gメール(Gmail)で迷惑メールの送信元を特定する

サンダーバード(Thunderbird)で迷惑メールの送信元を特定する

私の場合、サンダーバード(Thunderbird)を使っていますのでサンダーバード(Thunderbird)の手順になります。

メールのソースコードを表示するには、次の手順に従います。

サンダーバード(Thunderbird) を起動し、「受信トレイ」を開きます。ソースコードを表示したいメールを選択し開きます。

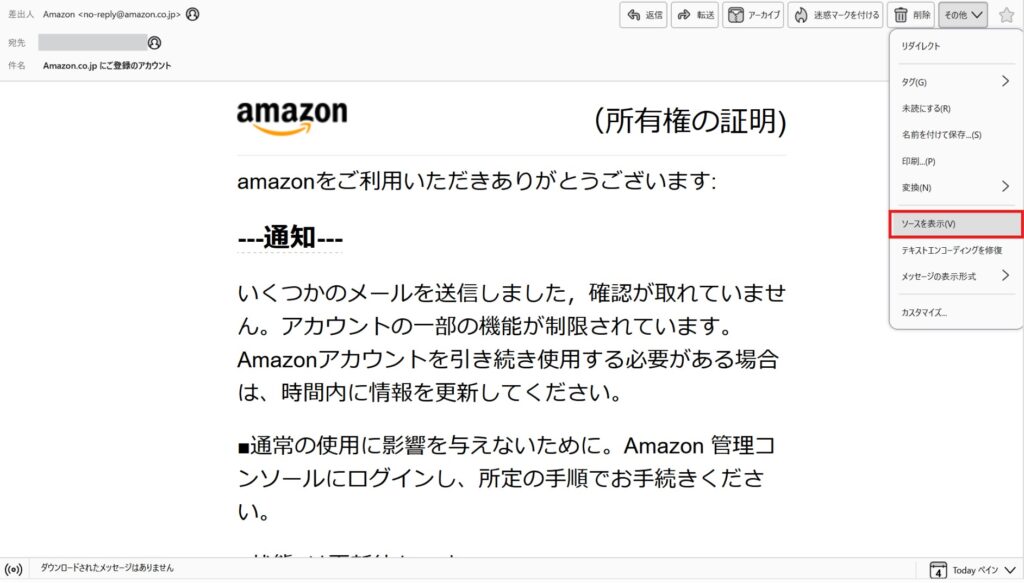

メッセージ上部選択右の「その他」をクリックします。

表示されたメニューから「ソースを表示」を選択します。

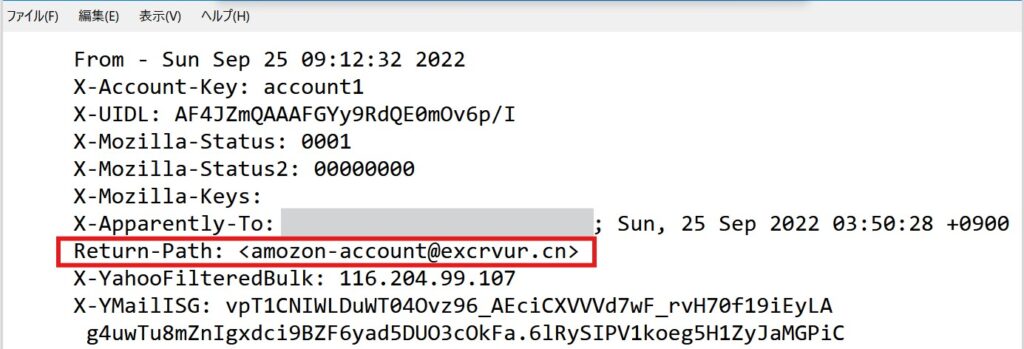

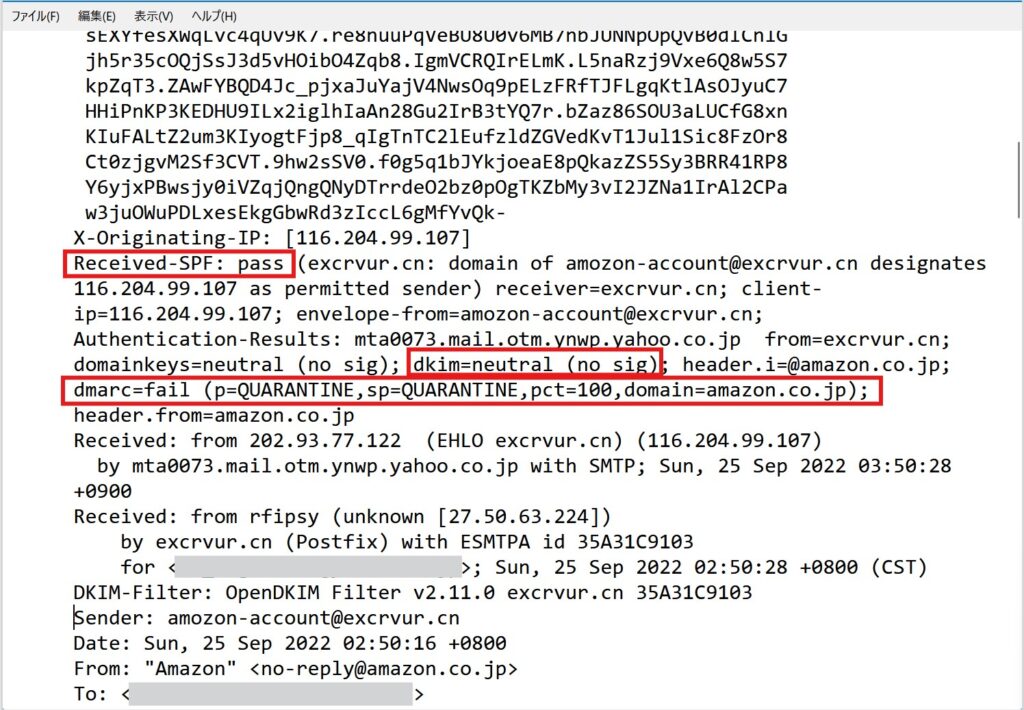

別ウィンドウでメールのヘッダ情報が表示されます。メールの内容や宛先のほか、運ばれてきた経路の詳細などが書かれています。この中の”Return-Path”が封筒の差出人にあたります。

”Return-Path”は、メールが宛先に届かなかった場合にその旨を連絡する連絡先のことです。

実際の郵便と似たような役割になっています。

今回のメールの場合「no-reply@amazon.co.jp」になっていて、実はここを見ても本当の送信者はわかりません。

実際の郵便だって、宛先さえ合っていれば差出人が違っても届きます。

送信ドメイン認証の重要性

メールアドレスのなりすましを防ぐためには、送信ドメイン認証という技術が重要です。

ここでは、その認証方法を3つ紹介します。

SPF(Sender Policy Framework)

メールの発信元IPアドレスを確認する技術で、メールがどこから送られたかを特定します。

例えば、ある地域から送られるはずのメールが全く異なる地域から送られていた場合、なりすましの疑いがあります。

この技術は、メールのソース内の「Received」セクションで確認でき、本来の送信元IPアドレスと異なる場合がなりすましの兆候です。

DKIM(DomainKeys Identified Mail)

電子署名を利用して、メールが改ざんされていないかどうか、また送信者が正当なものかを確認する技術です。

メールの信頼性を確保するために、送信者側が設定するもので、メールが送信された際には、この署名がチェックされます。

DMARC(Domain-based Message Authentication, Reporting, and Conformance)

SPFやDKIMに基づいた認証方法で、これらの技術を組み合わせてなりすましメールを識別します。

この認証が失敗すると、メールはなりすましと見なされる可能性が高いです。

DMARCは、大手メールサービスで採用されており、認証結果はメールのヘッダー部分で確認できます。

これらの認証技術は、メールの「Authentication-Results」セクションで結果を確認することができます。

たとえば、認証が失敗している場合には、そのメールはなりすましの疑いが強いと判断されます。

送信ドメイン認証をチェックすることで、怪しいメールに気づくことができます。

ただし、全ての認証が通ったとしても、まだ注意が必要な場合があります。

重要なのは、自身の判断力を磨き、メールソースをしっかりと確認することです。

メールが怪しいと感じたら、まずはメールのソースをチェックしてみてください。

どうしてなりすませるのか

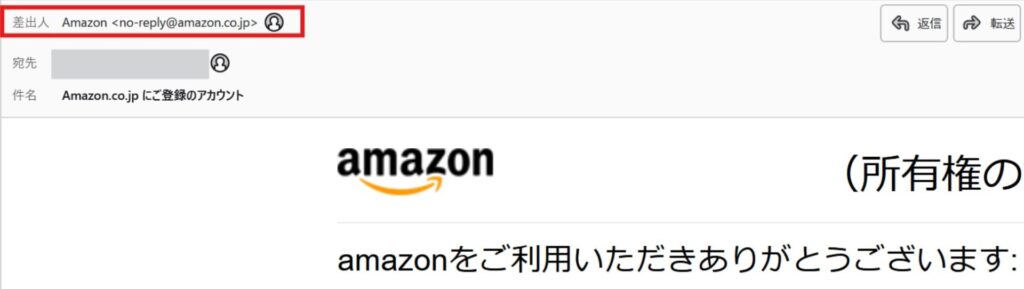

なりすましの迷惑メールがありますので、例を見てみましょう。

差出人は「Amazon」、メールアドレスが「no-reply@amazon.co.jp」と表示されています。

この「no-reply」はさておき、他の部分は「@amazon.co.jp」なので本物のAmazonメールと同じように見えます。

このような差出人名の偽装が可能なのは、メールシステムの特性を理解すれば明らかです。

例えば郵便を考えた場合、私たちが見るのは実際には手紙の内容だけで、誰が送ったかと記された封筒の表面は、中身が適切であれば誰でも書き換えることができます。

メールでも同様に、送信者の表示は任意に変更可能です。実際のメールアドレスは自動的には表示されず、送信者は任意のメールアドレスを使用することができてしまいます。

コメント